5 scénarios de remédiation avec le SOAR (Security Orchestration, Automation and Response)

Publié dans Cybersécurité

11 décembre 2023 / Carole Simon

Par : Carole Simon

Partager

Nommé ainsi par Gartner en 2015, le SOAR est une plateforme logicielle qui permet d’automatiser et d’orchestrer les processus de réponses aux incidents. C’est aussi, à l’heure de la pénurie d’experts en cybersécurité, un allié de taille pour contrer les menaces et les alertes en hausse. Son point fort ? La création et le déploiement automatisés de scénarios de remédiation dont on vous présente 5 exemples.

Retour sur les principes fondamentaux du SOAR

La réponse à incidents et le rôle stratégique du SOAR au sein du SOC

Lors de précédents articles, nous avons abordé la question des objectifs du SOC. Le Centre Opérationnel de sécurité assure ainsi la protection et l’intégrité de l’ensemble d’un système d’information (SI) : des terminaux au réseau, en passant par les serveurs physiques ou dans le cloud. Trois missions principales occupent cet escadron d’analystes (externalisés ou non), en étroite collaboration avec l’équipe des DSI et des RSSI :

- L’anticipation par la surveillance, la collecte et la centralisation d’informations à l’aide d’outils comme le SIEM (Security Information and Event Management).

- La détection de menaces grâce à la technologie XDR (Extended Detection and Response) qui s’appuie entre autres sur l’analyse comportementale, des règles de détection du SIEM et de l’UBA.

- La réponse à incidents, c'est-à-dire l'investigation, la remédiation immédiate et la gestion de crise.

Le SIEM, l’XDR et le SOAR sont les outils qui composent le centre opérationnel de sécurité (SOC).

Et c’est ce dernier volet qui retient notre attention aujourd’hui, et tout particulièrement la technologie employée, le SOAR (Security Orchestration Automation and Response).

Concrètement, une solution SOAR va répondre aux incidents en s’appuyant sur les données collectées par le SIEM et la CTI (Cyber Threat Intelligence). Il indiquera ensuite quelle sera la réponse la plus adaptée à la situation et activera une série d’actions automatisées (via des scénarios ou playbooks). Enfin, une plateforme SOAR sera en mesure de formuler des recommandations et de générer automatiquement des processus d’investigation, notamment à l’aide d’algorithmes de machine learning.

La finesse d'analyse du SOAR, ses fonctionnalités d’automatisation et d’orchestration améliorent ainsi grandement l'efficacité et la productivité du centre des opérations de sécurité (SOC).

Alors que la pénurie de ressources cyber se poursuit et que la cybercriminalité se maintient, cet outil se révèle être un excellent appui pour traiter à temps le nombre d’alertes et soulager la charge de travail des équipes en place.

Nos analystes cyber se sont dotés de la solution IBM Resilient Security Orchestration, Automation and Response (SOAR).

Le fonctionnement du SOAR

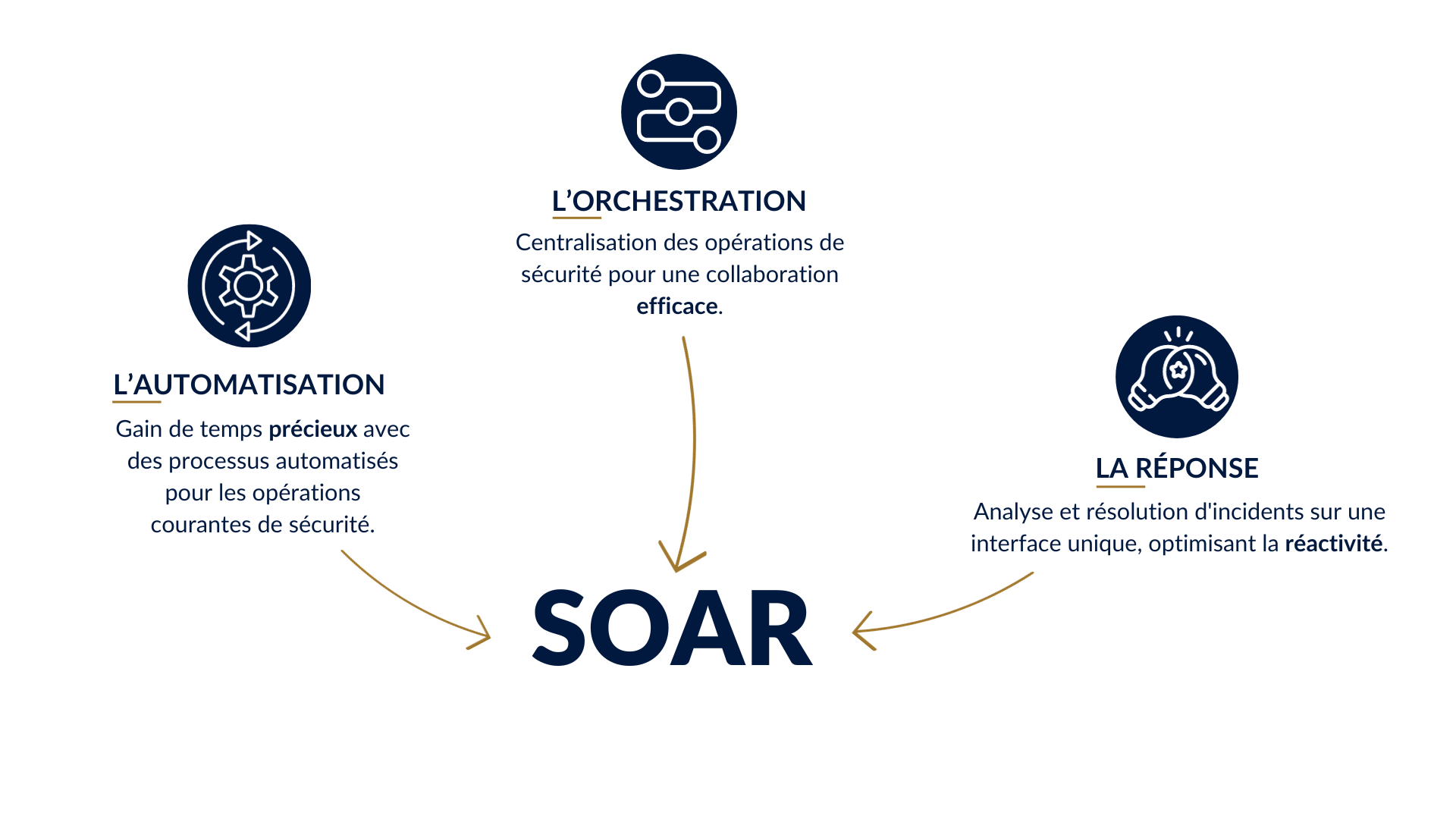

Le SOAR s’articule autour de trois piliers qu’il est important de décrypter avant d’aborder les différents types de scénarios de remédiation.

L’orchestration

Ce pilier concentre toutes les fonctionnalités organisationnelles et de centralisation du SOC pour simplifier la collaboration et en améliorer la visibilité. Une plateforme SOAR rassemble ainsi dans un seul et unique endroit :

- Les fonctions de partage, la gestion de la configuration des droits d’accès et autres données de sécurité entre les analystes SOC et l’équipe de cybersécurité.

- La collecte et le stockage des workflows et des incidents relevés par les différentes technologies, dont le SIEM, l'EDR/XDR, les pare-feux (firewalls), etc. Il s’agira ensuite de les analyser, de les corréler et de les hiérarchiser en fonction des risques et de la classe de menace. Les résultats serviront ainsi à enrichir et structurer la Threat Intelligence.

- La surveillance 24/7 qui permet de détecter en temps réel les failles et les incidents sur tout le SI (terminaux, applications, environnements cloud, réseaux, etc.)

La réponse

Puisque la centralisation est l’une des caractéristiques majeures du SOAR, l'analyse et la résolution d’un incident s’effectuent sur cette seule interface, sans avoir besoin de solliciter d’autres outils. En outre, une plateforme SOAR rassemble et corrèle des informations venant de plusieurs sources différentes. Cela optimise ainsi le travail de filtrage de faux positifs, la priorisation des alertes et apporte une extrême acuité dans la réponse proposée.

La fonctionnalité de réponse ne s’arrête pas là puisqu’il est possible de mener une investigation post-incident. Toujours à l’aide de tableaux de bord, il s’agira de retracer les sources et la provenance d’une menace dans le SI pour éviter que cela ne se reproduise. Enfin, cette technologie permet de traquer les menaces qui ont réussi à passer inaperçues afin de déployer un plan d’action ciblé.

L’automatisation

Un outil SOAR va permettre la mise en place de processus entièrement automatisés pour faire gagner un temps précieux aux équipes chargées de la sécurité. Cela concerne généralement l’automatisation des tâches répétitives, relatives à des opérations de sécurité courantes.

Mais le véritable point fort du volet automatisation réside dans la création puis le déclenchement de scénarios de résolutions de menaces. Toujours à partir des informations collectées, et des spécificités du SI de votre organisation, une plateforme SOAR va être en mesure de créer des scénarios ou playbooks. Véritable manuel, ou littéralement “règles du jeu”, le playbook est un ensemble de solutions, de procédures et de politiques personnalisables visant à apporter une réponse proactive et un plan d’action immédiat à une menace détectée.

En savoir plus sur notre offre de défense en profondeur : Blue Cyber

Remédiation & protection : 5 exemples de playbooks

Scénarios de prise en charge de phishing (hameçonnage)

Le baromètre 2023 du CESIN indique que le phishing gagne dangereusement du terrain, notamment au niveau des entreprises. Pour les analystes du centre des opérations de sécurité (SOC), cela représente plus d’une centaine d’alertes réceptionnées chaque jour. Et cela comprend un temps considérable passé à analyser chaque e-mail et ses éléments, supprimer l’e-mail et prévenir les utilisateurs. Face à ce rythme, beaucoup de messages frauduleux passent à travers les mailles du filet et atteignent malheureusement leurs objectifs.

Avec une interface SOAR, vous pouvez créer et paramétrer un scénario de détection, d’analyse et de confinement d’un e-mail d’hameçonnage. Lorsqu’une alerte est émise, le playbook se déclenche et avec lui, une série d’actions comme :

- L’analyse des fichiers joints, de l’objet du mail, de l’adresse de l’expéditeur et du contenu

- La recherche d’informations sur les URL utilisées, les adresses IP dont leur géolocalisation

- L’investigation du domaine

- Le confinement et l’isolation des éléments frauduleux

- La suppression automatique de l’e-mail de la messagerie d'entreprise

- L’envoi d’un message aux utilisateurs sur la marche à suivre et les mesures à suivre en cas de phishing

Scénarios d’investigation et de traitement contre les malwares et ransomwares

Il existe une multitude d’outils pour détecter la présence de malwares sur l’ensemble d’un système informatique et y apporter une réponse : sur le réseau (Network Detection and Response, NDR), sur les terminaux (Endpoint Detection and Response, EDR), grâce aux antivirus de dernières générations et bien d’autres. Toutes les alertes remontées par ces différentes technologies se concentrent sur la plateforme SOAR. Pour des malwares à la signature connue ou inconnue, ces outils suffisent souvent à contrer immédiatement un logiciel malveillant.

Toutefois, la création de playbooks avec un focus sur l’analyse et l’investigation peuvent se révéler fort utile pour comprendre les origines d’un ou plusieurs malwares et donc, d’y remédier dans la durée. Voici quelques actions et procédures qu’il est possible d’automatiser :

- L’analyse de la typologie du malware et de l'étendue de sa propagation dans le système de l'entreprise : cela permet de comprendre si c’est un incident isolé ou si c’est une menace qui augmente progressivement.

- Un scan complet de la machine infectée et de son activité : il sera possible de configurer des critères pour surveiller l’évolution d’une activité

Des playbooks pourront également compléter les actions des technologies de détection qui connaissent parfois quelques limites (des taux trop élevés de faux positifs ou une saturation du nombre d’alertes) :

- Le confinement de la machine ou le blocage du réseau infecté

- Des recherches plus approfondies sur les fichiers malveillants (en triant les faux positifs)

- La destruction du malware et la restauration du matériel endommagé

- La restauration des données cryptées dans le cas d’un ransomware

Attaques DDoS : Scénarios et automatisation pour y remédier plus rapidement

En entreprise, les attaques par déni de service ou par déni de service distribué ont la réputation d’être particulièrement coriaces et d’évoluer très rapidement. Une attaque DDoS peut avoir plusieurs sources et possède la faculté de muter une fois que les processus d'atténuation sont amorcés. Il faut donc plusieurs semaines au minimum pour en venir à bout et c’est une véritable course contre la montre qui se joue pour les experts cyber.

Là encore, la création de scénarios et l'automatisation d’une série de tâches et de solutions parviennent à faire gagner un temps considérable. Voyons quelques exemples de process :

- Comprendre la source de l'attaque DDoS et examiner les composants de l'infrastructure affectée

- Identifier les différents aspects et les flux du trafic sous une attaque DDoS et le différencier d’un trafic normal

- Créer des systèmes corrigés pour se protéger des vulnérabilités exploitées lors de l'attaque (signatures NIDS)

- Confiner les systèmes et les services vulnérables

- Blacklister des adresses IP ou au contraire, inscription d’adresses IP saines dans une liste blanche

Scénarios pour désamorcer les infrastructures “Commande et Contrôle”

Une infrastructure “Commande et Contrôle” appelée aussi C&C ou C2 désigne les techniques utilisées par les cybercriminels pour communiquer discrètement avec vos appareils compromis et leur donner une série d’instructions. Pour parvenir jusqu’aux machines, ils exploitent une vulnérabilité ou s'appuient sur un phishing afin de déployer un code malveillant.

Une fois la première connexion établie, il sera possible d’envoyer des instructions pour contrôler d’autres infrastructures, voler ou encrypter des données sensibles ou bien mettre un système à l’arrêt. Pour passer le plus inaperçus possible, les attaquants se mêlent au trafic légitime (HTTP, HTTPS ou DNS) et utilisent des modes de communication sophistiqués comme le chiffrement, le hashing ou l’encodage de données.

Une solution SOAR vous permettra de concevoir des playbooks pour endiguer ces infiltrations. Il sera en effet possible pour les analystes SOC de paramétrer les actions suivantes :

- Recherche de toutes les connexions frauduleuses établies

- Identification des terminaux infectés

- Gestion de la mise en quarantaine des éléments sous la coupe d’une infrastructure C&C

- Détection et blocage des adresses IP et des domaines concernés

- Blocage et inscription des hash dans une liste noire

- Recherche et destruction des malwares

Les scénarios pour faire face au défacement d’un site web

Le défacement ou la défiguration d’un site web consiste à tirer parti d’une faille dans le système d'exploitation d’un serveur web pour opérer des changements sur la page d'accueil. Une attaque courante en entreprise qui permet aux hackers de prendre position contre les institutions ou contre d’autres concurrents. Parfois, il s’agit d’un leurre pour détourner l’attention d’une cyberattaque beaucoup plus grave.

Des signes typiques montrent que votre site a été victime d’un défacement: l’apparition du mot “hacked” ou “owned”, un fond noir ou blanc, des drapeaux, des crânes et un message de revendications, souvent signé par un collectif de pirates.

Voici un autre exemple de scénario automatisé et son enchaînement de procédures pour aider votre équipes informatique et sécurité à intervenir au plus vite :

- Mettre en place un monitoring du site et un système d’alerte en cas de changements non autorisés

- Examiner le contenu du site pour déterminer l’ampleur des modifications opérées

- Isoler et mettre hors ligne le site

- Détecter puis bloquer les adresses IP et les domaines associés afin d’empêcher d’éventuelles nouvelles attaques

- Restaurer le contenu d’origine de la page d’accueil

Tous les scénarios que nous venons de voir peuvent évoluer au fur et à mesure de la découverte de nouvelles menaces et la survenue de nouvelles méthodologies. Nos analystes SOC peuvent vous aider à définir et configurer les playbooks les plus adaptés à votre environnement. Pour en savoir plus, contactez-nous.

Carole de Blue

Assistante Marketing chez Blue 🚀

Partager

NIS 2 : Qu’est-ce que c’est ? Présentation de la Directive (1/4)

NIS 2, vous en avez sûrement déjà entendu parler. Mais à quoi…

Hébergement de données de santé (HDS) : Quelles règles et obligations ?

Avec l’hébergement de données de santé, quelles sont véritablement les règles et…

Héberger un SI sensible dans un cloud privé : Recommandations de l’ANSSI

Vous vous posez des questions sur la migration de votre hébergement et…