Antivirus, EDR, SOC : quelle solution de sécurité adopter pour votre entreprise ?

Publié dans Cybersécurité

18 juillet 2023 / Célina Barc

Par : Célina Barc

Partager

Les stratégies de cybersécurité s’affûtent et les nouvelles technologies se multiplient en même temps que le rythme effréné de la cybercriminalité. Entre le traditionnel antivirus et les très évolués EDR, XDR et SOC (oui, la cybersécurité aime bien les acronymes) qu’est-ce qui constitue aujourd'hui une défense en profondeur de votre organisation ?

La protection des terminaux : le dénominateur commun entre antivirus et EDR :

Détecter et répondre : fonctionnement d’un antivirus classique

Un antivirus traditionnel est une solution de sécurité qui protège les terminaux de vos utilisateurs contre les logiciels malveillants. Il va passer au crible chaque fichier qui transite sur le PC pour ensuite les comparer à une bibliothèque de signatures, c’est-à-dire le code et les séries de bytes qui composent tout fichier, malwares compris. S’il reconnaît un logiciel malveillant, il va l’isoler et l’éliminer de lui-même ou bien il lancera une alerte pour prévenir l’utilisateur.

Révolution cloud, nouveaux modes de travail et multiplication des menaces en entreprise

L’antivirus suffit-il encore pour assurer la sécurité ?

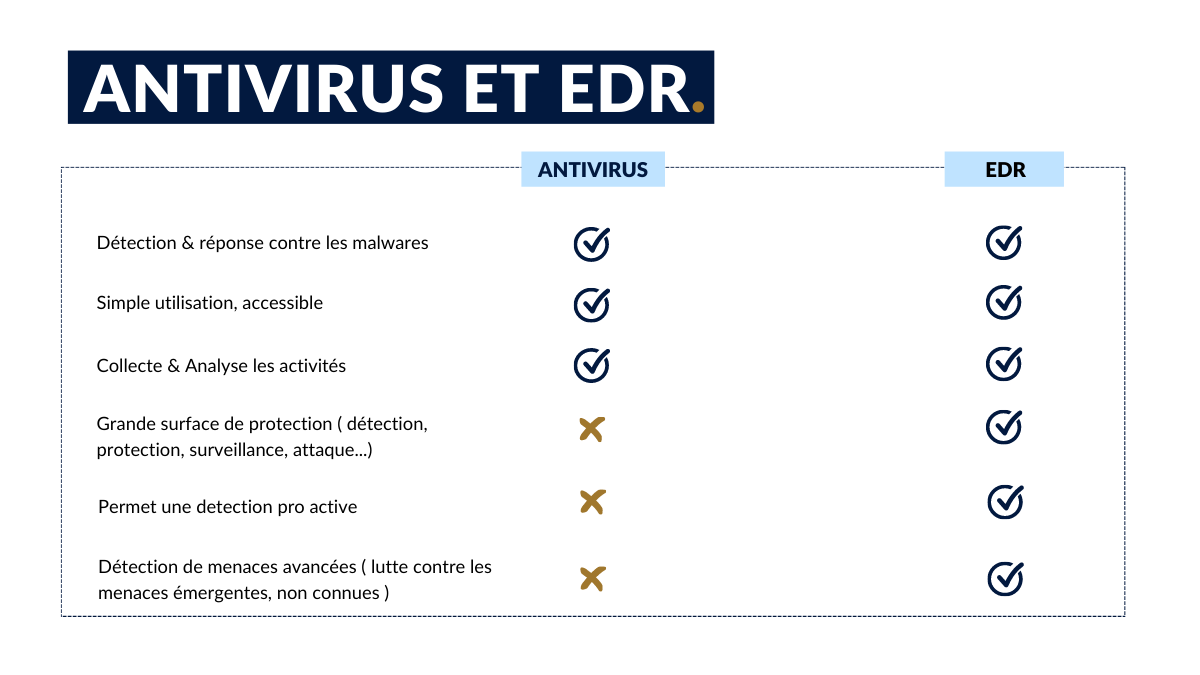

L’antivirus et son système de détection/réponse contre les malwares continuent malgré tout de faire leurs preuves après trois décennies d'existence. Et puis cela reste une solution abordable financièrement et plutôt simple d’utilisation, même pour les utilisateurs les moins aguerris à l’informatique.

Jusqu’ici tout va bien, mais son fonctionnement comporte aussi un grand nombre de limites. Vous l’aurez compris, tout n’est plus aussi simple qu’il y a 30 ans. Commençons par le monde de la cybercriminalité dont l’inventivité se surpasse chaque jour. Alors que l’antivirus n’est efficace que pour contrer les logiciels malveillants connus, les terminaux font face aujourd’hui à une multitude de nouvelles menaces qui vont au-delà du simple virus (attaques sans fichiers, techniques d’évasion, etc.).

Une autre limite à l’antivirus et non des moindres : l'évolution des modes de travail avec la révolution du cloud computing et l’arrivée en masse des applications SaaS. Depuis plusieurs années, tout ne se joue plus exclusivement entre les quatre murs de l’entreprise. Aujourd’hui, un utilisateur peut choisir de télétravailler totalement ou partiellement alors que les organisations encouragent les politiques de BYOD (Bring your own device ou amenez vos propres PC) et de bureaux virtuels.

L’antivirus constitue ainsi le minimum syndical pour assurer la sécurité des postes de travail, mais d’autres systèmes de sécurité doivent impérativement prendre le relais pour s’adapter à ces nouveaux paradigmes. C’est le cas de l’EDR (Endpoint Detection and Response).

Le point fort de l’EDR

L’analyse comportementale des utilisateurs sur les terminaux :

L’EDR est lui aussi une technologie logicielle de protection des terminaux qui va détecter puis remédier à une menace. Cependant, l’EDR va beaucoup plus loin qu’un simple antivirus, car il va inclure dans son modèle l’analyse des comportements des utilisateurs et de leurs activités.

La force de l’EDR réside dans sa capacité à collecter et analyser massivement les activités sur les flottes de terminaux. Aidé par des algorithmes d'intelligence artificielle, l’EDR détecte des menaces très abouties, souvent encore inconnues au bataillon. Il va même jusqu’à traiter des comportements suspects ou inhabituels avant qu’ils ne soient reconnus comme dangereux. De cette manière, il peut les classer comme étant de faux positifs ou bien y déceler une véritable menace et réagir en conséquence.

L’EDR saura également répondre encore plus vite à un incident et aiguiller plus précisément les équipes dédiées dans la marche à suivre : isolation d’un terminal, blocage, mise en arrêt, etc.

MDR et XDR

Des services humains et des technologies avancées pour compléter l’EDR, au-delà des endpoints :

L’EDR : entre surveillance en temps réel et collecte des données

Pour appréhender les objectifs du Managed Detection and Response (MDR) il convient avant tout de comprendre l’étendue du fonctionnement d’un EDR. Ce système est ainsi capable de collecter et de traiter un flot massif de données liées à chaque terminal (en ligne ou hors-ligne) et jusqu’aux données relatives aux périphériques USB.

Mais surtout, il exerce une surveillance active. Il est en mesure de fournir aux équipes de sécurité une vue sur l’évolution en temps réel d’une activité (d’un comportement suspect à la détection/réponse d’une menace réelle) et organiser ces informations au sein d’un hub centralisé.

L’EDR offre ainsi aux équipes IT une connaissance exhaustive de ce qui se passe sur les flottes de terminaux. Outre cette vue d’ensemble, c’est une manne d’informations qui permet de comprendre la cause profonde de l’apparition de vulnérabilités ou de série d’évènements et de pouvoir y remédier avant que la menace en elle-même ne survienne. C’est là toute la subtilité de l’EDR : prévenir et comprendre avant de devoir réagir.

Automatisation et flux massif d’informations

Réalité et limites de l’EDR :

Les outils d’automatisation jouent également un rôle essentiel dans le fonctionnement d’un EDR, notamment dans la génération de réponses automatiques après incident et par un système de notifications aux équipes.

Et quand on sait le nombre de nouveaux malwares qui apparaissent chaque jour et que l’on multiplie cela par tous les terminaux, la gestion automatique constitue une aide aussi précieuse qu’indispensable.

Oui, mais l’automatisation a ses limites, tout comme la capacité à gérer un flot important d’alertes et de données. Étant donné la teneur de ces informations et des décisions importantes que cela implique en termes de sécurité, un regard humain apparaît alors opportun.

Le Managed Detection and Response (MDR)

Un réservoir d’experts IT pour compléter la puissance de l’EDR et faire face au manque de main-d’œuvre.

Plus qu’une technologie, le MDR est avant tout un service de prestations externes, à l’image des services que nous proposons chez Blue. Ils mettent à disposition des organisations des experts de pointe dans le domaine de la cybersécurité pour traiter et analyser les informations recueillies par les capteurs de l’EDR. De plus en plus prisé, 50% des organisations pourraient d’ici 2025 basculer vers un modèle MDR* (source Gartner).

Une nouvelle direction qui s’explique par la pénurie de main-d'œuvre dans le domaine de l’IT, mais aussi par la progression alarmante de nouvelles attaques qui mettent à mal les effectifs et les ressources déjà fragiles des équipes de sécurité.

Le MDR en pratique

- Un niveau d’analyse poussé ou traques des menaces pour chercher des failles ou des activités qui n’auront pas été détectées par la machine, conformément à une stratégie de démarche en profondeur : Admettre qu’aucun système n’est parfaitement sûr

- Un paramétrage humain pour compléter les algorithmes (mise au point d’exclusions relatives à certains métiers ou fonctionnement d’entreprise)

- Prise en charge et gestion de l’ensemble des stratégies de cybersécurité comme le choix de solutions matérielles et logicielles ou encore la création des SLA

- Une surveillance du système 24 heures sur 24, 7 jours sur 7 : des capacités de surveillance accrue et en continu du SI (Système d’information) au sein d’une plateforme dédiée, le SOC (Security Operation Center)

XDR : présentation et différences avec l’EDR

L’adjectif Extended parle de lui-même : l’XDR va plus loin que l’EDR en étendant son périmètre d’action au-delà des terminaux. Nous sommes toujours dans une approche de détection/remédiation. Mais avec L’XDR, il s’agira d’isoler puis de mettre en corrélation les données et les activités des terminaux, des périphériques mais aussi des emails, des serveurs et tout ce qui se passe sur le cloud (hybride, privé ou public) et sur le réseau. En clair, l’XDR ratisse plus large pour être sûr de ne pas passer à côté d’une véritable menace, à l’heure où ces dernières ont la fâcheuse tendance à s'insérer là où on ne les attend pas.

A cette approche spécifique, s’ajoute l’usage d’outils très performants d’automatisation qui permettent une détection puis une analyse encore plus rapide, plus fine. De cette manière, les experts du SOC sont plus proactifs et ont ainsi une plus grande marge de manœuvre pour décider de la marche à suivre.

MDR VS. SIEM : les technologies du SOC (Security Operation Center) pour assurer la sécurité au-delà des endpoints

Fonctionnement et raison d’être du SOC

Véritable tour de contrôle du SI, le SOC désigne l’équipe externe composée d’ingénieurs et d’analystes qui prend en charge les opérations de sécurité d’une organisation

Cette fois-ci, son champ d’action s’étend à l’ensemble du périmètre du SI, sur site et sur le cloud. Il dispose d’un niveau de visibilité accrue sur l’ensemble des endpoints, mais aussi sur les serveurs, les BDD, le réseau, les applications et les sites web et est à l'affût du moindre signal suspect. Dans une démarche résolument proactive, les experts du SOC veillent à ce que chaque activité anormale soit traitée et analysée jusqu’au bout.

Disposer d’un SOC, c’est avoir un vrai coup d’avance sur les menaces et les attaques. Il s’agit ici de les déjouer avant toute compromission.

Le choix entre un SOC externe et un SOC interne dépend des besoins, des ressources et des objectifs spécifiques de l'entreprise. Chacune de ces approches présente ses avantages et ses défis, et le SOC hybride peut offrir un compromis efficace pour certaines organisations.

Les entreprises qui déploient un SOC sont très souvent celles qui traitent certaines données sensibles ou qui doivent se plier aux normes exigeantes de l’industrie ou à des règles gouvernementales en matière de données.

Notre équipe SOC Blue cyber, forte d’une solide expertise de plus de 10 ans, détecte et écarte les menaces potentielles sur votre infrastructure. Vous souhaitez devenir analyste ?

Un analyste SOC est chargé de protéger l'infrastructure informatique en surveillant et en réagissant aux menaces, jouant ainsi un rôle crucial dans la défense contre les cyberattaques.

SOC : faut-il l’associer au SIEM ou au MDR ?

Un SOC se compose traditionnellement d’un SIEM (Security Information Management). C’est cet outil de gestion des logs qui va permettre de détecter et de répondre aux incidents dont nous parlions. Toutefois, le SIEM présente quelques limites. Sa forme la plus basique ne fonctionnant pas avec l’IA, il n’est pas capable de travailler sur des attaques inconnues. Comparé à un MDR, il n’est pas aussi performant dans le blocage automatique des menaces, la réponse aux incidents ou la traque des menaces.

Et si vous externalisez votre SI avec les experts Blue cyber ? Notre offre SIEM met à contribution son équipe d’analystes et d’experts pour détecter et analyser une alerte avant que l’attaque se produise. Pour aller plus loin, découvrez notre article sur les différences et complémentarités entre EDR/XDR et SIEM.

Célina de Blue

Cheffe de projet digital chez Blue 🚀

Partager

Pré-lancement DataCenter à Nantes

RETOUR SUR L’ÉVENEMENT POINT D’ETAPE DU PROCHAIN DATACENTER NANTAIS PREVU FIN 2024….

Blue est référencé 1er Tier par Broadcom-VMware

À la suite de l’acquisition de VMware par Broadcom, Blue a officiellement…

Comprendre la différence entre le SIEM, l’XDR/EDR et le SOAR

Au traditionnel duo « détection/réponse » aux attaques, il est primordial d’inclure une culture…