CYBERSÉCURITÉ

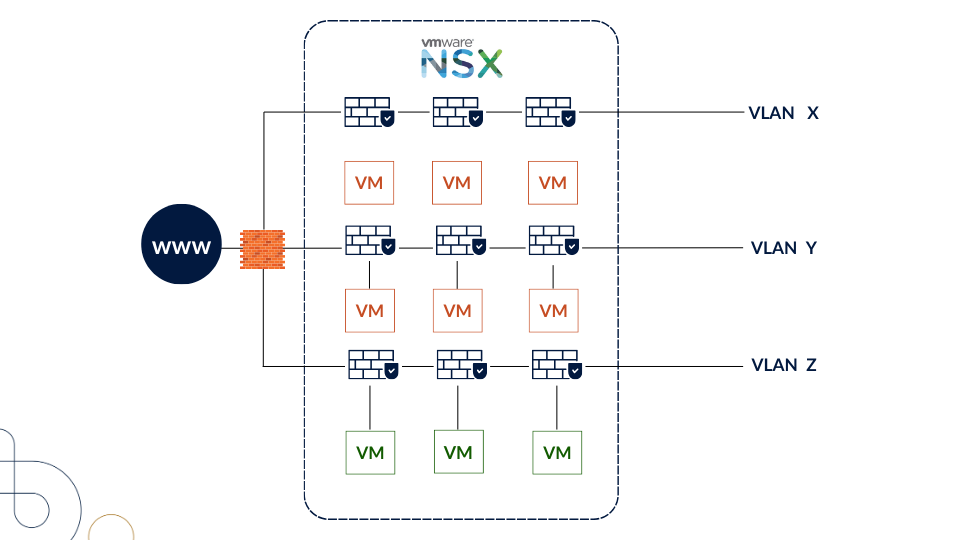

Micro segmentation NSX

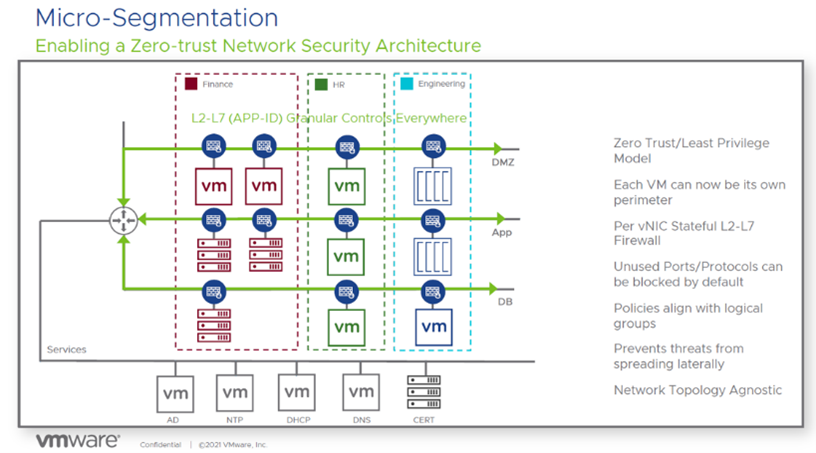

La sécurité Est-Ouest est assurée par la micro-segmentation NSX. Cette solution diminue la surface d’attaque du réseau, offrant une protection essentielle pour les entreprises. La micro-segmentation permet de sécuriser les flux entre les VMs dans un même LAN sans passer par le Firewall « Nord-Sud » de Fortinet.

NOS RÉFÉRENCES

Axereal

Savéol

OKwind

Cerrfrance

Aujourd'hui, la croissance de 13% des attaques par ransomwares selon le rapport de Verizon 2022 souligne l'urgence croissante de la cybersécurité pour les entreprises. Avec des coûts moyens de 4,45 millions de dollars par violation de données en 2023 (Ponemon Institute), les entreprises sont confrontées à des menaces sophistiquées. Les réseaux informatiques, véritables centres névralgiques, sont exposés à des risques considérables. Dans ce contexte, la micro-segmentation NSX se distingue comme une solution stratégique, réduisant les risques d'intrusion et renforçant la résilience des infrastructures numériques face à des menaces toujours plus complexes.

Qu'est-ce que la micro-segmentation NSX ?

Définition de la micro-segmentation

La microsegmentation peut être vue comme un firewall devant chaque VM managée de manière centralisée, offrant une sécurité accrue pour les entreprises. Vous pouvez définir des politiques pour limiter les flux réseau et applicatifs entre les VMs à des flux explicitement autorisés. Ce cloisonnement permet de limiter les transactions entre 2 VMs au minimum (flux validés uniquement).

La micro-segmentation NSX permet de créer et de maintenir des règles de sécurité uniformes, que les machines virtuelles soient déployées localement ou dans le cloud. Les politiques de sécurité deviennent plus précises, permettant un contrôle détaillé des flux entre chaque segment, élément clé dans la protection des réseaux d'entreprise.

À noter, son application est généralisée sur les machines virtuelles gérées par VMware.

La micro-segmentation NSX-T de VMware

VMware est une entreprise leader dans le domaine de la virtualisation et des sauvegardes. Elle propose une gamme étendue de solutions pour aider les entreprises à optimiser leurs infrastructures informatiques, améliorer l'efficacité opérationnelle et renforcer la cybersécurité. L'un de leurs produits phares est la suite NSX, qui comprend notamment NSX-T pour la virtualisation du réseau.

VMware vSphere : Il s'agit d'une plateforme de virtualisation complète qui permet de créer et de gérer des machines virtuelles sur des serveurs physiques. vSphere offre des fonctionnalités telles que la gestion des ressources, la haute disponibilité, la migration à chaud, et bien d'autres, contribuant à optimiser l'utilisation des ressources matérielles.

VMware NSX : NSX est une plateforme de virtualisation réseau qui permet de créer et de gérer des réseaux virtuels au sein de l'infrastructure informatique. La suite NSX de VMware propose une gamme complète de services, dont la micro-segmentation, pour renforcer la cybersécurité telles que la micro-segmentation, la commutation virtuelle, le routage, les pare-feux et d'autres services réseaux avancés.

VMware est largement utilisé dans le monde professionnel pour virtualiser les ressources informatiques, améliorer la flexibilité, la sécurité et l'efficacité opérationnelle des infrastructures IT. VMware s'engage à fournir des services innovants, tels que la micro-segmentation, pour répondre aux besoins complexes de sécurité informatique.

Distinction par rapport à d'autres techniques de sécurité réseau

La micro-segmentation se démarque des autres protections de sécurité réseau grâce à sa capacité à assurer une défense au niveau le plus fin. Elle permet un contrôle extrêmement précis sur les flux de données circulant entre des segments spécifiques.

Micro-segmentation NSX vs pare-feu

Comparaison entre la micro-segmentation et les pares-feux

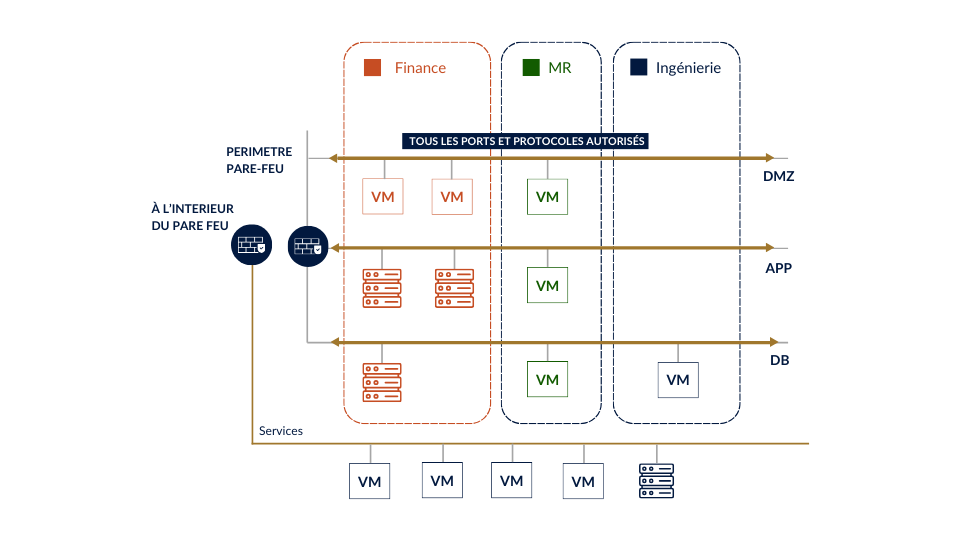

Bien que le pare-feu reste une composante essentielle de la sécurité, il présente des limitations. La micro-segmentation apporte une valeur ajoutée en gérant de manière plus précise les flux de données à l'intérieur d'un VLAN, c'est-à-dire au sein d'une même machine virtuelle (VM) dans le cloud ou sur site. Facilitant ainsi la gestion quotidienne du travail des entreprises. Chaque VM bénéficie ainsi d'un mini pare-feu dédié, permettant l'intégration de règles de filtrage au plus près des flux de la machine. Par exemple, si deux machines communiquent via HTTP, il est inutile de permettre également la communication via SSH. La micro-segmentation autorise spécifiquement le protocole HTTP dans ce cas précis. Lorsque deux VM sont sur le même VLAN, le pare-feu conventionnel ne peut pas restreindre la communication à SSH de manière aussi ciblée.

Comparativement aux pare-feux conventionnels, la micro-segmentation offre une gestion des politiques de sécurité plus précise, permettant la définition de politiques spécifiques aux flux au sein d'un même VLAN, simplifiant ainsi la mise en place de politiques de sécurité quotidiennes.

Possibilité d'utilisation conjointe de la micro-segmentation et notre offre Blue Cyber

La micro-segmentation, en tant que pilier central, assure une protection granulaire, limitant les risques d'intrusion et de propagation des menaces à l'intérieur de votre réseau, que ce soit dans un environnement sur site ou dans le cloud. Associée à l'offre Blue Cyber, cette solution offre une synergie incomparable, intégrant des fonctionnalités telles que XDR (détection et réponse étendue), MFA & SSO (authentification multifacteur et connexion unique), Bastion, ainsi que des solutions avancées de SIEM (gestion des informations et des événements de sécurité) et SOAR (orchestration, automatisation et réponse sécurisée). Cette combinaison puissante offre une défense en profondeur pour le travail des entreprises. Elle assure une protection complète des utilisateurs, combinant la micro-segmentation avec des fonctionnalités avancées de détection et de réponse.

Comment la micro-segmentation NSX facilite la mise en réseau ?

Explication des avantages en termes de gestion de réseau

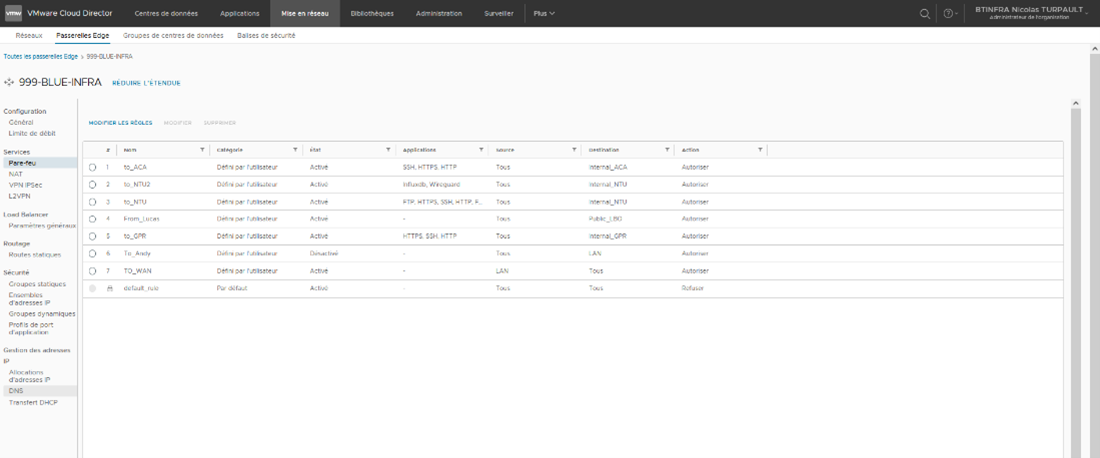

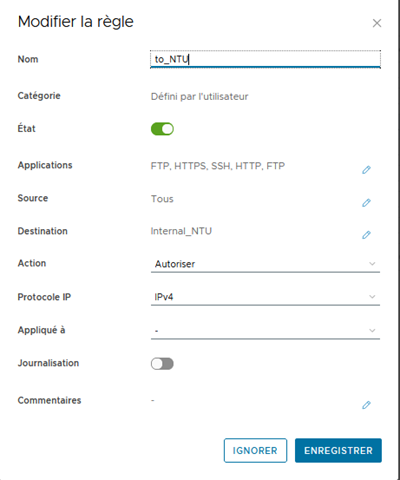

La gestion des règles peut sembler complexe, mais grâce à la solution de micro-segmentation de VMWARE, la visibilité est simplifiée via la console de management NSX. Vous avez la flexibilité de définir des règles spécifiques pour une machine individuelle ou un groupe de machines. Par exemple, si vous administrez l'ensemble de vos machines à partir d'une adresse IP commune, nous autorisons l'accès à l'administration depuis cette adresse IP pour toutes les machines. Une seule règle est nécessaire, indépendamment du nombre de machines, et NSX se charge de l'installer uniformément devant toutes les machines concernées. Cette approche rationalise le processus de gestion des règles, offrant une solution efficace même dans des environnements complexes.

Réduction des risques liés aux failles de sécurité

La micro-segmentation constitue une mesure essentielle pour réduire la surface d'attaque en verrouillant les ports non-utilisés. Lors d’une cyberattaque, il est fréquent d'observer des tentatives de rebond du malware d'une première machine vers une deuxième. La micro-segmentation intervient efficacement en prévenant l'extension de l'attaque vers la deuxième machine, constituant ainsi une barrière de protection cruciale. En limitant de manière proactive les voies d'entrée potentielles, la micro-segmentation renforce la sécurité de l'ensemble du réseau, réduisant ainsi les risques liés aux failles de sécurité.

Objectifs de la micro-segmentation

Objectifs de sécurité poursuivis par la micro-segmentation

La micro-segmentation vise à établir une matrice de flux pour chaque machine virtuelle (VM), que ce soit dans des environnements sur site ou dans le cloud. Toutefois, dans la pratique, cette approche se traduit par la création de groupes de machines régissant l'accès à des niveaux et flux spécifiques.

Les objectifs de la micro-segmentation incluent l'établissement de politiques de flux détaillées pour chaque machine virtuelle, offrant une approche simplifiée de la gestion des politiques de sécurité, particulièrement bénéfique dans des environnements avec un grand nombre de VM.

En complément, des outils avancés tels que NSX Intelligence de VMware seront bientôt disponibles pour simplifier la création de ces flux en alignement avec les stratégies de sécurité de l'entreprise. NSX Intelligence analyse l'ensemble des flux entre les VM, proposant ainsi une matrice de flux personnalisée que l'on peut accepter ou refuser, facilitant ainsi la définition et l'application des stratégies de sécurité. Cette fonctionnalité se révèle particulièrement efficace dans la gestion quotidienne, notamment lorsqu'il s'agit de gérer un nombre important de VM, simplifiant ainsi le processus décisionnel lié à la sécurité. NSX Intelligence propose une analyse approfondie des segments, facilitant la création de flux personnalisés entre les machines virtuelles, renforçant ainsi la sécurité réseau.

Protection contre les menaces internes et externes

La micro-segmentation sert de bouclier contre les cybermenaces, qu'elles soient internes ou externes.

En ce qui concerne les menaces internes, l'approche demeure similaire à celle mentionnée précédemment. Elle se matérialise par la création de groupes de machines régulant l'accès aux niveaux et flux spécifiques.

Concernant les menaces externes, la micro-segmentation agit comme une barrière, empêchant le rebond d'une attaque de la première machine vers la seconde. Bien que la menace externe puisse potentiellement atteindre la première machine, la micro-segmentation intervient de manière décisive pour contrecarrer toute tentative de propagation à l'intérieur du réseau.

Cela renforce significativement la résistance du système face aux attaques externes et internes, garantissant une protection complète contre une variété de menaces. La micro-segmentation NSX s'étend aux segments déployés localement, assurant une protection uniforme contre les menaces dans l'ensemble de l'infrastructure informatique.

Micro-segmentation contre les ransomwares

Analyse de la façon dont la micro-segmentation contribue à prévenir les attaques de ransomwares

Lorsqu'un ransomware infecte une première machine, il exploite souvent une vulnérabilité dans le réseau pour se propager rapidement à toutes les autres machines de votre organisme. Cependant, avec la micro-segmentation en place, toute tentative d'attaque ransomware est stoppée avant d'atteindre la seconde machine.

Partant de l'hypothèse qu'une première machine a été compromise, la micro-segmentation agit comme une barrière, empêchant la progression du ransomware vers les autres machines. Cette approche vise à limiter considérablement l'impact d'une attaque cyber, préservant ainsi l'intégrité du réseau.

En complément, les solutions EDR (détection et réponse aux Incidents) et XDR (détection et réponse étendue) interviennent sur la première machine infectée pour remédier à la situation. L'association de la réactivité de ces solutions avec la prévention proactive offerte par la micro-segmentation assure une défense robuste contre les attaques de ransomwares. Même si elle ne peut garantir une protection absolue, elle constitue néanmoins une ligne de défense essentielle pour la sécurité de votre infrastructure.

Fonctionnement et mise en œuvre de la micro-segmentation NSX

Explication du fonctionnement de la micro-segmentation

La micro-segmentation, intégrée au portail VCD (Veeam Cloud Director) du client, facilite la mise en œuvre de politiques de sécurité en utilisant les informations centralisées du portail VCD pour la définition cohérente de règles de micro-segmentation.

Pour une implémentation réussie de la micro-segmentation, il est recommandé d'exploiter les outils de gestion centralisée disponibles dans la plateforme NSX, assurant ainsi une configuration cohérente et une sécurité réseau optimale.

Ainsi, l’équipe de la DSI peut gérer de manière cohérente et centraliser l'ensemble des règles de sécurité d’infrastructure. Simplifiant ainsi le processus de configuration et garantissant une gestion efficace de la sécurité du réseau depuis une seule interface. L'intégration transparente de la micro-segmentation au portail VCD du client simplifie la visibilité quotidienne grâce à des outils intuitifs, offrant ainsi une solution efficace pour la sécurité du réseau.

Conseils pratiques pour une implémentation réussie

L'implémentation de la micro-segmentation est plus accessible qu'on ne le pense. Il est recommandé de débuter avec des périmètres plus étendus que celui d'une seule machine virtuelle (VM), par exemple, en travaillant sur un groupe de VM.

Quelques exemples :

- Restreindre l'accès administratif aux VM uniquement depuis l'adresse IP de notre bastion informatique.

- Simplifier la gestion quotidienne des utilisateurs en définissant des règles spécifiques pour chaque groupe de machines virtuelles.

- Pour une supervision sécurisée, il est conseillé d'autoriser l'accès depuis des adresses IP spécifiquement identifiées.

Ces exemples permettent une implémentation progressive et ciblée, facilitant ainsi le déploiement réussi de la micro-segmentation dans votre environnement.

Avantages de la micro-segmentation

- Cybersécurité renforcée : La micro-segmentation réduit la surface d'attaque et limitant la propagation des menaces à l'intérieur du réseau.

- Défense contre les ransomwares : Bloque les attaques ransomwares en empêchant leur propagation entre les machines, renforçant ainsi la posture de sécurité contre ces menaces.

- Gestion simplifiée : Intégration à votre portail VCD pour une administration simple et efficace des règles.

Segmentation des applications

Définition de la segmentation des applications

La segmentation des applications consiste à autoriser exclusivement les applications métiers connues sur vos machines grâce à la micro-segmentation. Pour faciliter cette mise en œuvre, nous organisons des workshops personnalisés chez nos clients, assurant une compréhension approfondie.

Nos clients témoignent de leur confiance en notre expertise, faisant de la micro-segmentation une solution incontournable dans la protection de leurs environnements informatiques.

Micro-segmentation et stratégie Zero Trust

Dans une approche Zero Trust, où rien n'est autorisé par défaut, seuls les accès nécessaires sont permis. La stratégie Zero Trust, centrée sur la confiance individuelle de chaque segment, s'aligne parfaitement avec l'approche de la micro-segmentation, assurant ainsi une sécurité renforcée à chaque niveau du réseau.

La micro-segmentation joue un rôle central en tant que première brique à mettre en place du côté réseau et des machines virtuelles (VM) dans cette stratégie. En tant qu'élément indépendant de la VM, elle fonctionne comme un pare-feu qui n'est pas lié au système d'exploitation ni aux applications métiers, offrant ainsi un niveau supplémentaire de sécurité pour le travail des entreprises.

Sécurité et conformité réglementaire

L'intégration de la micro-segmentation peut jouer un rôle dans la mise en œuvre de la conformité réglementaire, notamment en ce qui concerne des normes telles que le RGPD (Règlement Général sur la Protection des Données) et la HDS (Hébergement de Données de Santé). Bien que cela ne soit pas obligatoire, les exigences croissantes en matière de conformité nous incitent à aller au-delà des attentes conventionnelles pour garantir une meilleure sécurité des données, en mettant en place des stratégies de sécurité robustes et adaptées aux réglementations en vigueur.

Cas d’usage de la micro-segmentation pour NSX

Un exemple concret de l'application réussie de la micro-segmentation au sein de l'infrastructure de Blue réside dans la protection de nos sauvegardes et des éléments essentiels de notre environnement. Notre centre de sauvegarde est un bastion de sécurité, renforcé par la micro-segmentation et les principes de la confiance zéro. Cette approche a été étendue avec succès pour sécuriser notre infrastructure d'automatisation des tâches ainsi que notre système de gestion des journaux système (Syslog).

En conclusion, la micro-segmentation est un pilier essentiel de la sécurité informatique, renforçant la résilience du réseau, prévenant les ransomwares et s'intégrant à une approche Zero Trust. Son impact positif sur la conformité réglementaire, notamment dans le contexte du RGPD et de la HDS, souligne son rôle crucial dans le maintien d'une infrastructure sécurisée et conforme.