CYBERSÉCURITÉ

Gestion des ransomwares

Gagner de l’argent, espionner ou vous déstabiliser, les hackers ont de nombreuses raisons d’attaquer votre entreprise. On recense 2000 cyber-vulnérabilités chaque mois ! La sécurité des données de votre entreprise est un enjeu majeur, quelles sont les solutions pour les protéger des malwares (logiciels malveillants) et virus de type ransomwares ?

NOS RÉFÉRENCES

Samsic

Axereal

Legendre

Lahaye

Savéol

Kelio

Qu’est-ce qu’un ransomware ?

Aujourd’hui, l’attaque par ransomware est le virus informatique plus répandu. Il y a une dizaine d’années, la diffusion de ces ransomwares se faisait via des envois de mails en masse (même en tant que particulier). Maintenant, les attaques sont très ciblées sur les entreprises, car cette méthode rapporte plus d’argent aux cybercriminels. En 2021, 75% des attaques par rançongiciel ont ciblé des entreprises. Les sociétés touchées par des ransomwares connaissent en moyenne 49 jours d’interruption et une perte financière moyenne de 4,54 millions de dollars.

Un rançongiciel (ou ransomware en anglais) est un programme malveillant dont le but est d’obtenir de l’entreprise victime le paiement d’une rançon. Lors d’une attaque par rançongiciel, l’attaquant met le système d’information de la victime hors d’état de fonctionner de manière réversible.

Une des méthodes les plus communes d’attaque par rançongiciel consiste à utiliser l’hameçonnage. Le destinataire reçoit un e-mail rédigé avec soin qui l’incite à ouvrir une pièce jointe ou à télécharger un fichier. Cette action installe un rançongiciel qui prend le contrôle de l’ordinateur de l’utilisateur.

Une fois le logiciel malveillant déployé, l’attaquant adresse un message à la victime où il lui propose, contre le paiement d’une rançon, de lui fournir le moyen de déchiffrer ses données. On peut comparer cette méthode à un kidnapping.

Une attaque par ransomware peut provoquer deux types de dommages : le chiffrement des données et/ou la fuite des données (double extorsion). La plupart des rançongiciels chiffrent par des mécanismes cryptographiques les fichiers de données, rendant leur consultation ou leur utilisation impossible. A savoir : l’exfiltration des données va supplanter le chiffrement durant les prochaines années.

Le prix moyen d’une demande de rançon en échange de la clé de déchiffrement des données augmente chaque année. Il est actuellement de 2.2 millions de dollars contre 900 000 dollars en 2020.

Les cybercriminels peuvent faire le choix d’attaquer une infrastructure critique comme un hôpital. Le secteur des hôpitaux est deux fois plus touché qu’avant. En août 2022, le centre hospitalier de Corbeil-Essonnes a été victime d’une cyberattaque de type ransomware. Les fichiers ont été chiffrés puis exfiltrés et diffusés. Un paiement de 10 millions de dollars a été demandé, mais le gouvernement français a pour ligne directrice de ne pas payer les rançons quand il s’agit d’institutions publiques. Cela n’empêche pas les attaques à destination des données de santé d’être en augmentation. En effet, leur SI est souvent ancien, il est moins protégé et les données médicales valent de l’or. C’est pourquoi les organismes utilisant des informations de santé doivent héberger leurs data chez un hébergeur certifié HDS (hébergeur de données de santé).

Quelques exemples de ransomwares célèbres :

LockBit ou ABCD

Logiciel qui bloque l’accès des utilisateurs aux systèmes d’information.

Petya

Logiciel qui chiffre les fichiers maîtres d’un ordinateur.

WannaCry

Logiciel qui utilise la faille de sécurité Eternal Blue sur Windows pour chiffrer les données ou bloquer l’accès.

Locky

Cheval de Troie envoyé par mail provenant de Microsoft.

Des groupes de cybercriminels commercialisent le code source des ransomwares sur le Dark Web. Le marché du rawnsomare-as-a-service (RaaS) est devenu rapidement lucratif pour les criminels.

A l’heure actuelle, nous entendons beaucoup parler des attaques par ransomware. Pourtant, il existe d’autres malwares (logiciels et codes malveillants) qui sont tous aussi dévastateurs : phishing, Wiper, cheval de Troie (ou Trojan horse), virus, Grayware, Adwares, botnet, DDOS, rootkit, cryptolocker, etc. Certains font parler d’eux dans l’actualité comme Log4Shell qui est un une faille critique d’exécution de code à distance.

Comment savoir si l’on est vulnérable à une attaque ransomware ?

Vos appareils (serveur, ordinateur, smartphone) abritent vos données les plus précieuses. Si vous avez un ordinateur (PC, MAC ou Linux), un SI et internet, vous êtes vulnérable.

A savoir : c’est un mythe populaire de croire que les MAC ne sont pas la cible de pirates malveillants. Les attaques sont moins répandues que sur Windows, mais tout aussi dévastatrices. En 2020 le ransomware EvilQuest (ou ThiefQuest) visait particulièrement les MAC.

Il existe aussi des ransomwares sur mobile et tablette Android ou iOS. Votre mobile Android ou iOS présente un risque de sécurité aussi élevé pour les ransomwares que votre ordinateur portable. Les attaques malveillantes exploitent la connectivité des réseaux pour bloquer les systèmes informatiques. Malgré une meilleure prise en considération de la cybersécurité ses dernières années, les entreprises et les institutions publiques restent des proies faciles. Les victimes ne manquent pas :

- L’institut national polytechnique de Toulouse a été visé en septembre 2022. Le réseau informatique interne, le réseau Wi-Fi, le standard téléphonique et les sites web des écoles étaient inaccessibles.

- Camaïeu a été attaqué en 2021 par un ransomware qui a touché son site e-commerce et son système informatique. En 2022, l’entreprise française a fait faillite.

A savoir : les attaques de type ransomware sont difficiles à identifier avant leur attaque finale. Une attaque par ce logiciel malveillant peut débuter des mois ou des années avant que vous soyez informé par le cyberattaquant. Voici le mode opératoire d’une attaque par ransomware :

- Le cyberattaquant pénètre le système d’information.

- Il augmente ses privilèges pour atteindre des privilèges administrateurs.

- Il obtient l’accès à vos données et les exfiltre.

- Il rend les données inaccessibles localement, en les chiffrant.

- Il vous contacte pour demander une rançon pour d’une part ne pas divulguer des données sensibles sur le web, d’autre part donner les outils nécessaires au déchiffrement des données.

Comment se protéger d’un ransomware ?

Nos experts en cybersécurité vous conseillent de :

- Rédiger une liste blanche des applications qu’il est possible d’utiliser sur son matériel professionnel.

- Maintenir à jour tous les logiciels et les systèmes : ordinateur sous Windows, Mac, appareils Android et iOS et vos logiciels favoris (navigateurs, logiciel de messagerie, de traitement de texte, Microsoft 365, etc.)

- Utiliser et maintenir à jour les logiciels antivirus ou une solution antimalware (XDR et EDR)

- Cloisonner le système d’information avec un firewall, différentes zones réseaux et le pare-feu des systèmes.

- Limiter les droits des utilisateurs avec le moins de privilèges possible et les autorisations des applications tierces.

- Maitriser les accès internet avec un MPLS ou un VPN.

- Mettre en œuvre une supervision des journaux avec une politique de journalisation sur les différents systèmes d’information.

- Mettre en œuvre un plan de réponse aux cyberattaques.

- Sauvegarder ses données régulièrement. Les sauvegardes doivent être déconnectées du système d’information.

- Mettre en place une stratégie de communication de crise cyber.

- Evaluer la pertinence de souscrire à une assurance cyber. Un projet de loi visant à conditionner le remboursement des assurances par le dépôt d’une plainte dans un délai de quarante-huit heures est en cours d’étude au Sénat.

Que faire en cas d’attaque d’un ransomware ?

Le processus pour un client infogéré chez Blue

Voici le déroulement en cas d’attaque de type ransomware pour un client infogéré chez Blue avec une option de sauvegarde snapshot.

-

Vous vous rendez compte que vous avez subi une attaque.

-

Création d’un ticket sur notre espace de support, ou contactez votre ROC (responsable opérationnel des comptes) chez Blue.

-

Nous arrêtons la planification des snapshots, des sauvegardes Veeam Backup et Veeam Cloud Connect.

-

Nous qualifions l’impact (plus ou moins de VM).

-

Nous coupons le réseau sur les VM.

-

Nous analysons des logs et diagnostic pour définir la date de restauration.

-

Nous restaurons le snapshot à l’heure diagnostiquée.

-

Nous redémarrons les VMs (sans réseau).

-

On supprime l’origine du ransomware et lançons des analyses antivirus et malware.

-

Nous redémarrons progressivement les services.

Pendant toute la procédure, nous sommes en contact avec votre entreprise pour vous informer des évolutions.

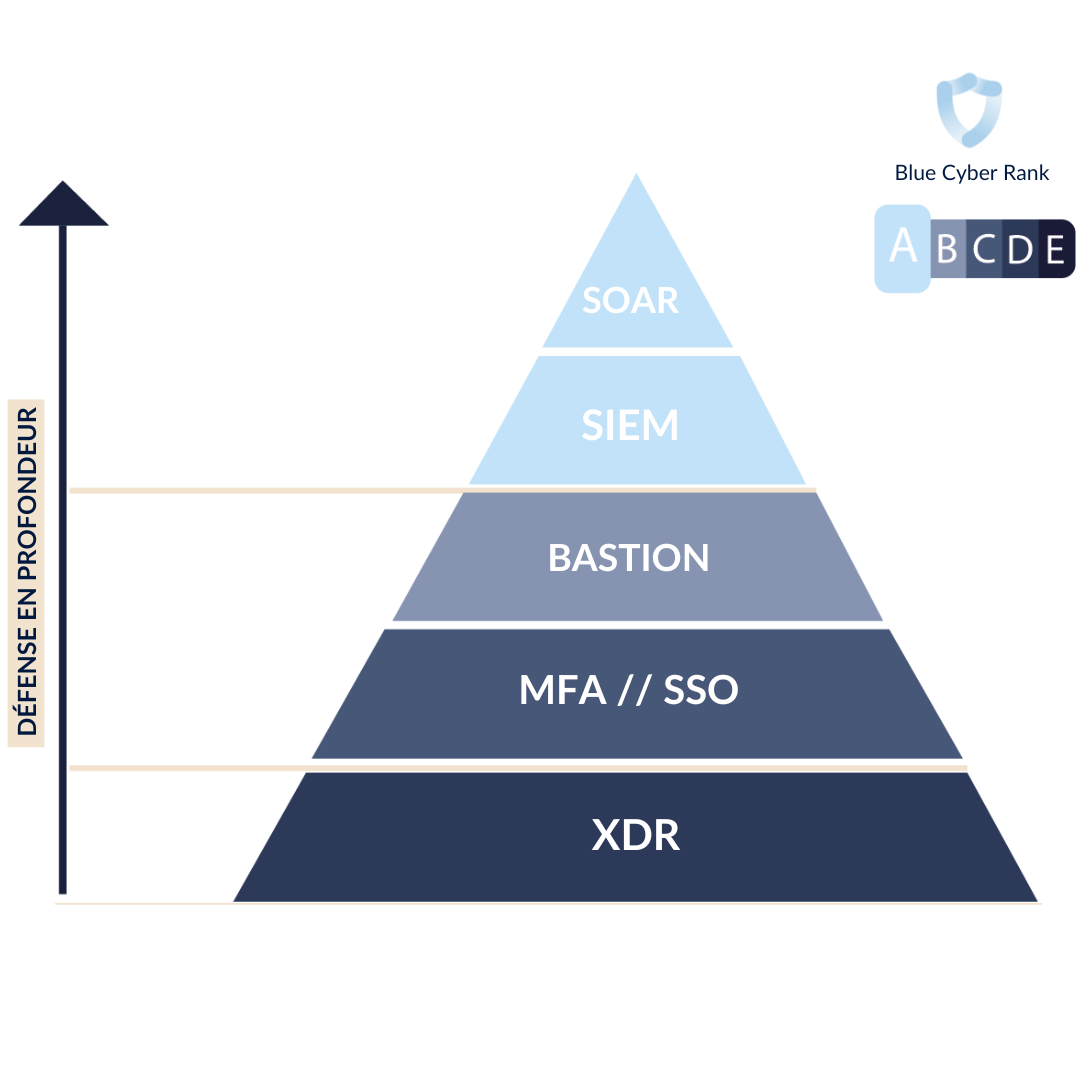

Blue cyber : La détection du ransomware

La principale différence entre une protection de sécurité standard et notre cyber-protection contre les rançongiciels est que l’offre Blue cyber travaille en temps réel sur les logs qui sont analysés par le SIEM. Nous avons la capacité de détecter le comportement d’un ransomware et de remédier automatiquement à l’incident de sécurité via le SOAR en éradiquant les menaces. Autrement-dit, nous proposons une sécurité informatique automatisée de bout en bout (de la détection à la remédiation). C’est un véritable avantage différenciant par rapport à d’autres solutions sur le marché qui ne proposent pas forcément de SOAR.

Voici le mode opératoire de l’équipe Blue cyber en cas d’incident en 24/24H, 365 Jours :

-

Notification de la détection d’un ransomware au client par ticket et/ou par appel

-

Actions de remédiation automatique pour éradiquer la menace

-

Notification à l’infrastructure de Blue pour arrêter les snapshots ou la sauvegarde Veeam Backup

-

Investigations sur l’attaque. Selon la timeline, on détermine la date et heure des données saines

-

Suppression du ransomware dans le château fort, si la menace est en dehors du château fort on vous transmet les éléments de la machine compromise

-

Restauration du snapshot à l’heure diagnostiquée

-

Retour d’expérience avec l’entreprise cliente

En comparaison du processus d’un client infogéré seulement, les étapes sont plus courtes, car cette offre globale vous permet de bénéficier des services de l’XDR et des solutions du SIEM et du SOAR. Ils offrent des couches de sécurité supplémentaires.

- XDR : Il supervise les terminaux des utilisateurs, corrèle les évènements et bloque les attaques de ransomwares, mail de phishing, virus, etc.

- SIEM : Il supervise l’infrastructure, corrèle les événements et génère des alertes.

- SOAR : Il analyse, alerte, notifie le client et réalise des actions automatiques.

Et après l'attaque ?

Avez-vous pensé à l’aspect humain après que votre société a subi une attaque informatique de rançongiciel ? Psychologiquement, vous et vos collaborateurs êtes dans le même état d’esprit qu’après un cambriolage. Les salariés sont souvent traumatisés, en particulier l’utilisateur qui a cliqué sur le lien par lequel le ransomware est entré. Dans ce cas, la communication interne est très importante pour rassurer les équipes.